Dit artikel, met screenshots uit DSM7, is een update van ons oorspronkelijke artikel, gebaseerd op DSM6

Inleiding

Aangezien een verkeerd ingestelde firewall ervoor kan zorgen dat je geen toegang meer krijgt tot je Synology NAS Server, staat de firewall-functionaliteit standaard niet ingeschakeld. Het is echter belangrijk om deze in te schakelen zodat enkel connecties worden toegestaan die noodzakelijk zijn voor jouw gebruik. Open poorten (van services die actief zijn) vormen een ideaal doelwit voor hackers om in je Synology NAS Server binnen te breken en zo data te stelen, malware te installeren of je af te persen door je systeem te vergrendelen. DSM heeft wel een aantal extra beveiligingsmechanismen aan boord om DDOS-aanvallen tegen te gaan of aanvallers buiten te sluiten die meermaals inloggen met foutieve gegevens maar als de firewall het verkeer al helemaal niet toelaat, dan is dit uiteraard nog veiliger.

Opmerking: Onderstaande handleiding werd gemaakt op een 4-bay Synology NAS Server maar de procedure is dezelfde voor andere modellen. Indien het model over meerdere netwerk-adapters beschikt, moet per adapter gekeken worden welke toegang wordt toegestaan.

Stap 1. Basisinstelling

Het activeren van de firewall gebeurt in het algemene configuratiescherm:

- Open Control Panel (NL: Configuratiescherm) (vanuit het menu of op het startscherm).

- Klik op Security (NL: Beveiliging).

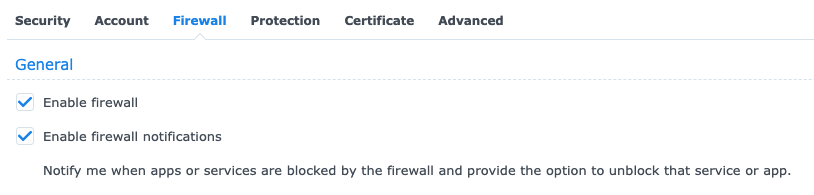

- Ga naar het tabblad Firewall en vink Enable Firewall (NL: Firewall inschakelen) in. Ook Enable firewall notifications (NL: Firewallmeldingen inschakelen) mag worden aangevinkt zodat er verwitting verschijnt wanneer een applicatie niet bereikbaar is door de firewall-regels.

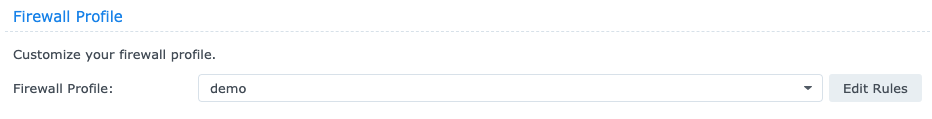

- Om de firewall-regels aan te passen, klik je onder Firewall Profile (NL: Firewallprofiel) op Edit Rules (NL: Regels bewerken).

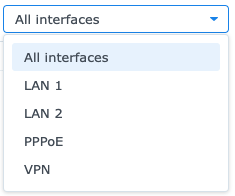

- Als laatste stap in onze voorbereiding, kiezen we op welke adapter deze regel toepasselijk is. Standaard zijn regels mogelijk voor All interfaces (NL: Alle interfaces), voor PPPoE (b.v. via DSL-connecties), voor VPN-connecties of voor LAN. Wij kiezen LAN, indien er ook gebruik gemaakt wordt van gebruikers via VPN, dan kunnen bepaalde regels hier ook worden toegepast.

Opmerking: Indien de Synology NAS Server over meerdere netwerk-adapters beschikt, staan hier LAN 1, LAN 2 (en voor grotere systemen ook LAN 3 en LAN 4) om de verschillende connecties van elkaar te onderscheiden. Afhankelijk van hoe het systeem in het netwerk werd gezet, moeten bepaalde regels ofwel worden gedupliceerd, ofwel individueel worden aangepast.

Stap 2. De firewall-regels

a. Toegang vanaf lokaal netwerk (LAN)

Als eerste stap willen we dat onze Synology NAS Server bereikbaar is vanaf het lokale netwerk (LAN). We gaan hier even uit van een situatie waar dit een volledig vertrouwde zone is, indien er ook buitenstaanders met dit netwerk connecteren (b.v. vanop een gasten-Wi-Fi), dan moet hier wat omzichtiger mee worden omgegaan. Meestal zal een gasten-Wi-Fi echter in een aparte IP-range zitten, waardoor de vertrouwde netwerk-range verkleind kan worden.

Opmerking: Voor deze stap is het belangrijk te weten wat het lokale IP-adres van ons systeem is. Dit kunnen we vinden in de adapter-settings van de computer waarop gewerkt wordt of via het commando ipconfig in de commando-box van Windows of de Terminal van MacOS.

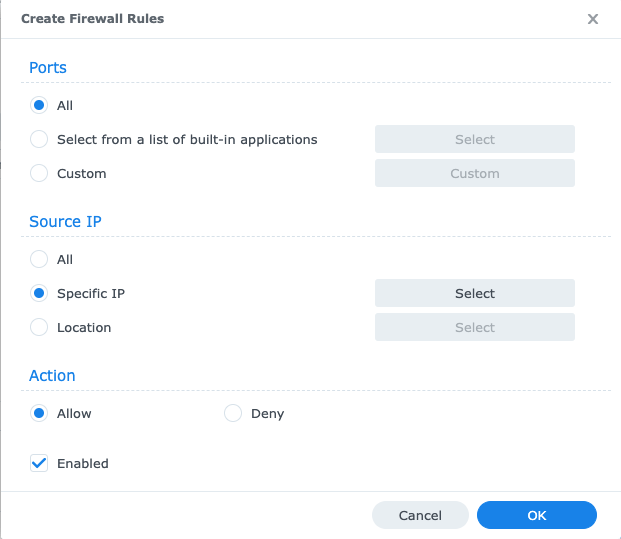

- Maak een nieuwe regel aan via de knop Create (NL: Maken).

- In dit voorbeeld willen we alle soorten verkeer toestaan vanaf het lokale netwerk (ervan uitgaand dat dit een veilige zone is), dus we laten het bolletje op All (NL: Alles) staan bij Ports (NL: Poorten) en we kiezen Specific IP (NL: Specifiek ip) bij Source IP (NL: Bron-IP). Standaard staat de Action (NL: Actie) op Allow (NL: Toestaan), wat we ook zo laten (meer info waarom in de laatste stap van deze handleiding).

- Hierna kiezen we voor Select (NL: Selecteren) naast het Specific IP (NL: Specifiek ip).

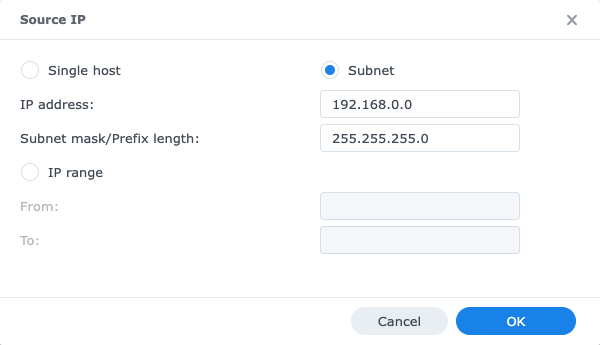

- Aangezien we de toegang willen openstellen op alle computers van ons lokale netwerk, kiezen we het bolletje Subnet, en geven we ons subnet in.

Aan de hand van je je lokale IP-adres kan dit makkelijk bepaald worden: De meeste kleinere lokale netwerken maken gebruik van het subnet 192.168.X.Y, waarbij X staat voor het gebruikte subnet en Y het unieke IP van elk toestel is. Als het lokale IP-adres bijvoorbeeld 192.168.1.123 is, dan wordt het IP-adres (eigenlijk wordt hier het IP-segment bedoeld) in dit formulier 192.168.1.0 met als Subnet mask 255.255.255.0.

Opmerking: Wanneer het lokale netwerk gebruik maakt van een andere IP-range (b.v. 10.0.0.0, wat vaker gebruikt wordt bij grotere netwerken), dan moet dit hier uiteraard aan worden aangepast. De netwerk-verantwoordelijke kan deze instelling makkelijk doorgeven.

- Bevestig door de 2 opeen volgende schermen te sluiten met OK.

b. Toegang vanaf internet

Om de toegang via internet te beperken, zijn er een aantal opties mogelijk. Er kan specifieke port-forwarding worden toegepast op de internet-router zodat enkel de connecties van de diensten die we willen bereikbaar maken toe te staan maar dit is een vrij arbeidsintensieve manier omdat er nieuwe regels moeten worden toegepast bij elke nieuwe dienst die we bereikbaar willen maken. Synology kan voor bepaalde routers automatisch de regels doorsturen maar helaas werkt dit niet met elke router (b.v. de standaard Telenet-routers ondersteunen dit niet).

Het systeem wat wij hier toepassen, gaat ervan uit dat de Synology NAS Server in de DMZ (DeMilitarized Zone) van de router wordt geplaatst, wat simpelweg wil zeggen dat hij vanop het internet, via het publieke IP-adres van de router, bereikbaar is. Hetzelfde principe is toepasbaar als een Synology NAS Server rechtstreeks aan het internet hangt met een publiek adres (b.v. in een datacenter).

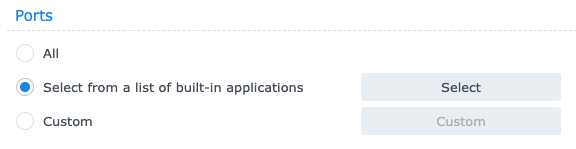

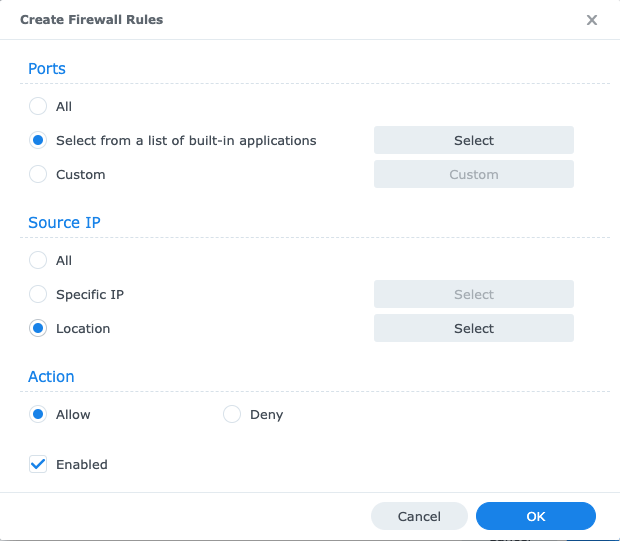

- We maken een nieuwe regel aan met de knop Create (NL: Maken).

- Ditmaal selecteren we bij het blok Ports (NL: Poorten) het bolletje Select from a list of built-in applications (NL: Selecteren uit een lijst met ingebouwde toepassingen). Deze manier is het eenvoudigst om bepaalde diensten bereikbaar te maken aangezien Synology dan de juiste poorten selecteert.

Opmerking: geavanceerde gebruikers die weten welke poorten ze precies nodig hebben (b.v. voor specifieke toepassingen op het systeem waarbij Synology DSM de instellingen niet kent of beheert), kunnen deze ook manueel selecteren via Aangepast. - We klikken op de knop Selecteren, naast dit gekozen bolletje.

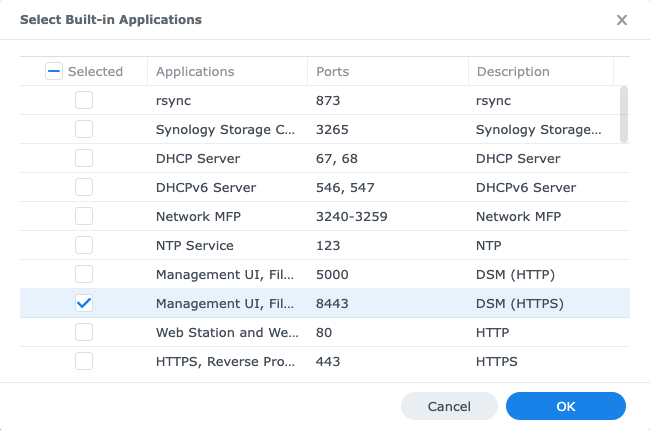

- In de lijst van mogelijke toepassingen, kunnen we nu selecteren wat bereikbaar moet worden gemaakt. Standaard zal dit wellicht Management UI, File Station, … (NL: Beheer gebruikersinterface, File Station, …) zijn maar dan wel de lijn die DSM (HTTPS) als Protocol gebruikt zodat enkel de door SSL-beveiligde connectie wordt opengezet. Deze lijn zal ervoor zorgen dat de Synology NAS Server vanop afstand beheerd kan worden en enkele standaard-toepassingen die dezelfde poort gebruikt mogelijk zijn.

Opmerking: De poort die bij deze lijn staat is in dit voorbeeld 8443, dit is een zelf gekozen poort (de standaard is 5001) om hack-pogingen tegen te gaan. Deze poort kan worden ingesteld onder Login Portal (NL: Aanmeldingsportaal) in het controlepaneel, waarna deze in de firewall ook automatisch zal worden aangepast.

De andere toepassingen die geselecteerd moeten worden hangen af van waarvoor de Synology NAS Server precies gebruikt zal worden. Als deze als webserver zal dienen, dan zijn er de lijnen Web Station, Synology Photo, ….; voor FTP-toegang is er een lijn FTP-bestandsserver, enz. - Bevestig eenmaal met OK, waarna we terug op het scherm komen waar deze regel werd bepaald.

- In de 2e stap beperken we wie er gebruik kan maken van deze regels, waarbij we opnieuw gebruik maken van de instellingen voor Source IP (NL: Bron-IP). Indien de Synology NAS Server van overal bereikbaar moet zijn, dan laten we het bolletje op All (NL: Alles) staan, indien we toegangen van een bepaald IP (of bepaald netwerk) willen toestaan, dan gebruiken we Specific IP (NL: Specifiek IP) (zoals bij de instellingen voor LAN). In dit voorbeeld willen we echter gebruik maken van een filtering op basis van het land van de bezoeker, dus we kiezen het bolletje Location (NL: Locatie).

Opmerking: Indien de toegang per toepassing verschilt, dan kunnen meerdere firewall-regels met aparte Bron-IP-regels worden aangemaakt. - Ook nu klikken we op Select (NL: Selecteren).

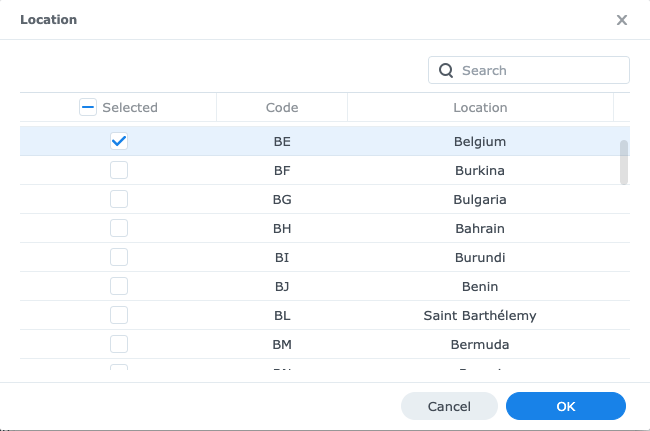

- Nu krijgen we een lijst van landen, waarin we selecteren van waar de toegang allemaal mogelijk moet zijn.

Opmerking: Deze lijst wordt up-to-date gehouden door een partner van Synology en werkt over het algemeen goed voor IPv4-adressen. Bij IPv6-adressen kan dit echter nogal eens mis gaan, waardoor toegang niet beschikbaar is ondanks dat er vanop één van de geselecteerde landen wordt gewerkt. Een oplossing hiervoor is om de Synology NAS Server geen IPv6-adres toe te kennen maar uiteraard is dit geen ideale oplossing aangezien er in de toekomst vaker van IPv6-adressen gebruik zal worden gemaakt. Er kan eventueel een extra regel worden toegevoegd om connecties vanaf het bewuste bron-(IPv6-)netwerk toe te staan maar dit kan ook enkel indien dit een specifiek netwerk betreft. In de toekomst zal de kwaliteit van deze lijst hopelijk verbeteren waardoor dit geen probleem meer vormt maar nu wordt hier best rekening meee gehouden bij het toepassen van regels.

- Tot slot bevestigen we opnieuw 2 keer met OK om deze regel toe te voegen.

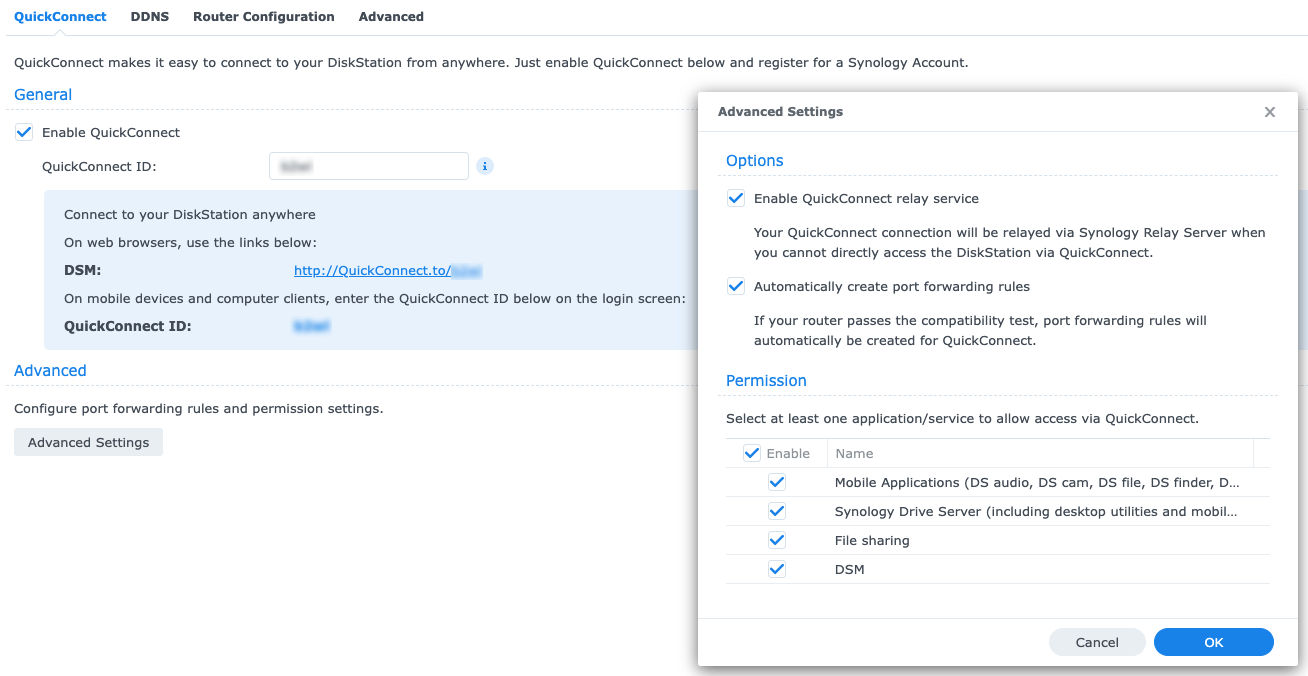

c. Quickconnect, een speciaal geval

Synology heeft Quickconnect ontworpen om het voor gebruikers makkelijker te maken hun Synology NAS Server te bereiken. We gaan hier niet dieper in op de voordelen van Quickconnect maar we vermelden wel even dat de relay-service van Quickconnect niet wordt beïnvloed door de ingestelde firewall-regels. De relay-service wordt gebruikt wanneer er geen rechtstreekse toegang tot de Synology NAS Server mogelijk is en doordat het verkeer hierbij via Synology’s servers loopt, hanteert het eigen regels om toegang toe te staan. Dit systeem kan enkel gebruikt worden voor een beperkt aantal diensten (beheer via webbrowser, DS file, etc.) maar is een goede oplossing wanneer de Synology NAS Server slechts heel uitzonderlijk vanop afstand moet worden benaderd. In dat geval volstaat een regel om het systeem via de LAN bereikbaar te maken in combinatie met het inschakelen van Quickconnect om bereikbaarheid te garanderen.

De machtigingen voor Quickconnect worden toegekend in de External Access (NL: Externe toegang)-sectie van het Configuratiescherm:

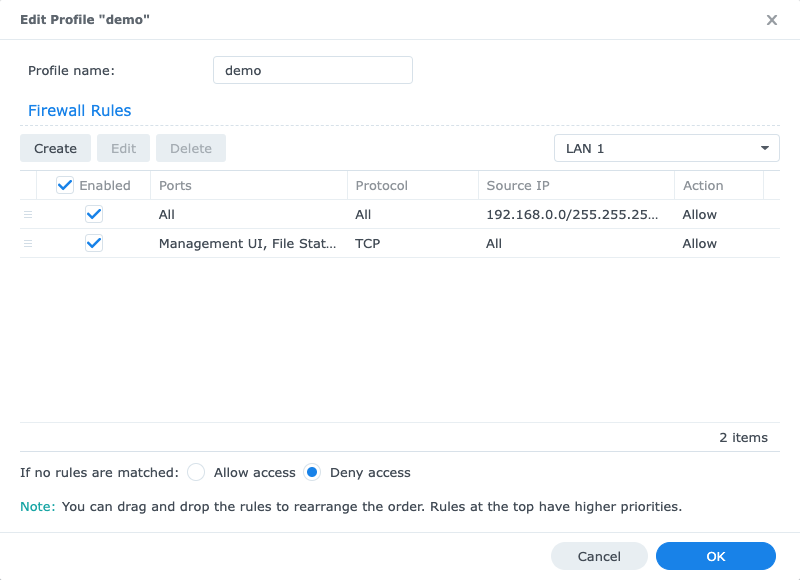

Stap 3. Toegang beperken

Nu we alle regels hebben toegepast om verkeer toe te staan, is de laatste stap om alle andere verkeer te weigeren.

- Dit doen we door in het profiel-venster onderaan het bolletje Deny access (NL: Toegang weigeren) te selecteren op de lijn If no rules are matched (NL: Indien niet voldaan wordt aan de regels).

- We bevestigen ook nu weer met OK, waana de regels actief worden.

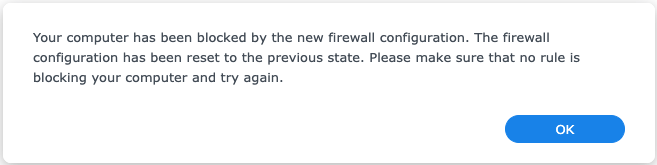

Afsluitende opmerking: Wanneer je regels probeert toe te voegen waardoor je eigen computer wordt buitengesloten uit je beheerspaneel, dan zal het systeem dit merken en deze regels terugdraaien zodat je ze kunt corrigeren.

Je krijgt in dat geval het onderstaand bericht te zien: